Подумайте куда выгодно вложить деньги и Вы останетесь с хорошей прибылью в будущем.

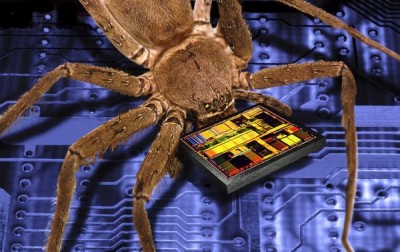

Антивирусными «борцами» Лаборатории Касперского продолжается разбор инцидентов, появившихся в связи с распространением троянского кода Duqu. В процессе исследования появился ряд дополнительных подробностей, как о действии самого троянца, так и применяемых методах, которые его авторы используют для заражения пользователей.

Распространялся вирус посредством вложений в письма, присылаемых по электронной почте. Прилагаемый файл имел привычное расширение *.doc, в котором содержался эксплойт и инсталляционный скрипт троянца. Первая атакующая рассылка была произведена еще весной этого года.

Загруженный эксплойтом драйвер прописывался в ядре системы, при этом обнаружилось, что компилировался он еще в августе 2007 года. Это говорит о том, что хакеры трудились над своим вредоносным проектом свыше четырех лет. Также стоит отметить, что атаки Duqu имели уникальный характер, то есть троянцу была назначена определенная жертва, ее набор файлов, а также осуществление контроля. Деятельность вируса координировалась с различных серверов.

После установки в систему, вредоносный код связывался с сервером, закачивал и доустанавливал дополнительные модули, которые собирали данные о системе, снимали скриншоты, разыскивали нужные файлы, перехватывали пароли. На данный момент уже известны около 12 наборов файлов Duqu, который еще проверяются и исследуются для обнаружения срытых «кодовых аппендиксов».